Anbieter zum Thema

Multi-User Authentication and Policy (MUA+P)

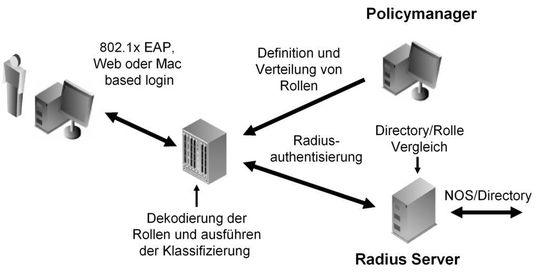

Die bisher aufgezeigte Kommunikationskette für den Authentisierungsprozess wird nun also um die Management-Funktion erweitert, mit deren Hilfe Rollen und Regeln verteilt werden.

Nun gibt das zentrale Verzeichnis neben der positiven Authentisierungsbestätigung auch die Gruppenmitgliedschaften des Benutzers an den RADIUS-Server zurück. Mittels eines kleinen Filterwerks ermittelt dieser die relevante Gruppe, deren Name dem Switch nun als Schlüssel dient, um dem Port die entsprechende Policy zu zu weisen.

Die Authentisierungsmethode wird also lediglich um eine Filter-ID erweitert, alle weiteren Funktionen führt die verteilte Netzwerkarchitektur selbsttätig aus. Das an sich sehr schlanke Standard-RADIUS Protokoll bietet damit die Grundlage für eine hoch skalierbare Gesamtlösung.

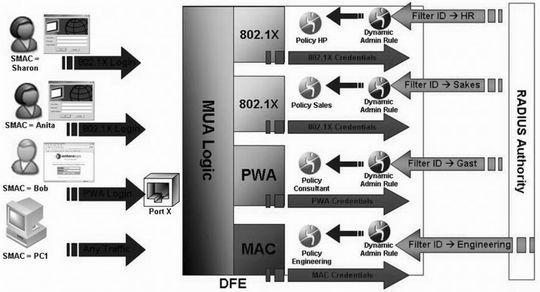

Im Kontext heterogener Netze, in welchen nicht alle Accesskomponenten den Einsatz von Policies unterstützen, ist es, wie bereits beschrieben, notwendig mehrere Benutzer an einem Port des nachgeschalteten Distributionlayers zu authentisieren. Die Flexiblität der N-Serie Switche erlaubt nun eine Kopplung der benutzerabhängigen Policy an die jeweils involvierte MAC Adresse.

Diese Grafik verdeutlicht das Konzept der so genannten Distribution Layer Security. Diese Technik erlaubt die Integration

- unterschiedlicher Benutzer (bis zu 256)

- unterschiedlicher Authentisierungsmethoden (802.1x, MAC, PWA, CEP)

- unterschiedlicher Regelwerke (Policies)

am selben Uplinkport.

Inhalt

- Seite 1: Policies – Regeln am Rand der Zivilisation

- Seite 2: Policy Management nach dem Baukasten-Prinzip

- Seite 3: Multi-User Authentication and Policy (MUA+P)

- Seite 4: Sichere Gastfreundschaft mit Default Policies

- Seite 5: RFC 3580 und Distribution Layer Security

(ID:2046686)

:quality(80)/p7i.vogel.de/wcms/77/96/77965e389847a783a89d16ec537bbdfd/0127091202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d7/8ad77a356a43b3c02e85ce72e1f6c2c3/0127092578v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/14/d714ac0a936f45496f02ffb57415bef2/0127092564v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d8/46/d8461a6f3d03070ca78af2eeb81aa7a0/0129133031v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/64/fd/64fd8544c5bdcae13f66e439f609d03f/0128874380v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/48/a2/48a249f144445ea4b60d3e7a0032234f/0129122718v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/10/9e/109e520d85957b9dd127a5725c28af41/0129123492v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/51/66/51660e057f62d85982b75b6404a6bbac/0129159958v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/c3/01c3f3c0dcae9a2d0deb51890bcf31f8/0128772245v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/2a/d2/2ad24b8d60acdfa806bbfa72d91e7443/0129075770v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/84/2b/842b3ec97d08ff445b7e2ee1c2c20166/0129087831v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9a/22/9a22abecd3b81745aafb5167c9a4eed5/0129101394v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/7e/c67ee3c3d518dfe5a48378e20a95fde5/0129075400v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/39/a9/39a9c9edbf9edbcfdf7e01d87104b924/0129255851v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/db/1ddbdc9047cbd3cd27d7cb0efca62bc4/0128713610v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e9/f0/e9f01c33573649afdf8f5141269171f2/0128948431v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/1d/0c1d11fd4db504d22e5e49ede52d9f70/0128678308v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/1b/7b1b6408a02a8308f697aee84799029c/0128685819v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/f9/c6f9ca1f06e343a3a49c5f065438b451/0126593157v1.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:quality(80)/p7i.vogel.de/wcms/74/7c/747cfe61ab2064adc187bffabb385c39/0123711458v5.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/0f/9f0fffdf2f21737fd70ba11ac0e50614/0123910898v2.jpeg)