Anbieter zum Thema

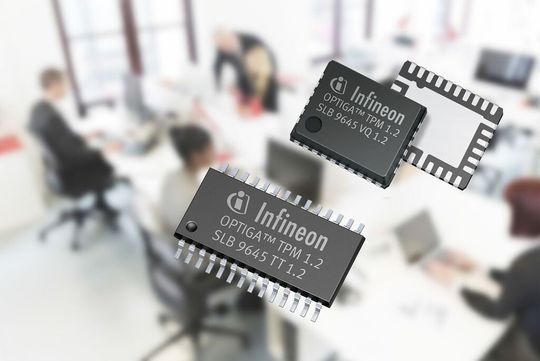

TPM-Chip schützt die Ende-zu-Ende Kommunikation

Bislang wird die Kommunikation innerhalb von Firmennetzwerken hauptsächlich durch reine Softwarelösungen abgesichert. Das Problem: Software besteht grundlegend immer aus geschriebenem Code, der üblicherweise relativ einfach gelesen, kopiert oder überschrieben werden kann, was dazu führt, dass die damit programmierten Sicherheitsfunktionen ausgehebelt werden.

Das Modul erlaubt unter anderem das Speichern, Verifizieren und Übertragen von Schlüsseln, Daten und digitalen Signaturen. Für die oben genannte Authentisierung und Verschlüsselung ist das TPM mit einem speziellen internen Prozessor ausgestattet, um Schlüssel in einer vertrauenswürdigen Umgebung generieren zu können.

Dabei sorgt ein spezialisiertes Krypto-Rechenwerk für die schnelle Berechnung von RSA Kryptographie mit bis zu 2048 Bits und erlaubt so die gesicherte Durchführung komplexer kryptographischer Operationen. Ein nichtflüchtiger Speicher mit eigener Verschlüsselung sorgt dafür, dass wichtige Daten und Schlüssel beim Ausschalten erhalten bleiben, aber trotzdem gesichert sind.

Die Integrität von Softwarestrukturen und die ausgeführten Programme im System können überprüft werden, indem der Boot-Vorgang des Systems protokolliert und mit hinterlegten kryptografischen Prüfsummen bestätigt wird. Eine Manipulation der Software kann somit erfasst und indirekt verhindert werden, indem betroffene Komponenten abgeschaltet oder vom Netzwerk ausgeschlossen werden. Damit kann auch die Ausführung von Schadprogrammen wie Viren, Trojaner und Würmer erkannt werden, da diese sonst unbemerkt im Boot-Vorgang ausgeführt werden können.

Langfristige Planungssicherheit dank TCG-Standards

TPMs basieren auf dem offenen Standard der Trusted Computing Group (TCG) und kommen bereits seit vielen Jahren in PCs und Notebooks zum Einsatz. Neue Anwendungen profitieren von dieser langjährigen Erfahrung. In ihrem Zertifizierungsprogramm dokumentiert die TCG all jene TPM-Produkte, welche den Standard offiziell erfüllen und gibt damit allen Anwendern eine bessere Orientierung im Markt.

Der Standard bietet außerdem noch weitere Vorteile: durch die detaillierten Spezifikationen der TCG steigt die Kompatibilität verschiedenster Betriebssysteme und Kundenanwendungen. Beim Design der Systemarchitektur können Anwender jederzeit verschiedene Lösungen kombinieren und haben so auch langfristig Planungssicherheit.

Durch eine zunehmende Vernetzung wachsen jedoch auch in anderen Bereichen die Sicherheitsanforderungen. Die TCG hat darauf schon frühzeitig reagiert und den neuen TPM 2.0 Standard so entworfen, dass eine Vielzahl von Applikationen abgedeckt werden können. Besondere Bedeutung gewinnt hier die Sicherheit im eingebetteten System, angefangen beim Industrierouter über das Automobil bis hin zum medizinischen Gerät.

Fazit

Im Internet der Dinge dürfen einzelne Geräte und Komponenten nicht mehr isoliert betrachtet werden. Bereits ein gefälschtes Ersatzteil oder manipulierte Firmware-Updates an einer Produktionsmaschine können Schäden an der gesamten Produktionskette verursachen. Mit Hilfe von spezifischen Sicherheitschips können vernetzte Systeme umfassend und optimal geschützt werden.

Die Anwendungsfelder sind dabei mannigfach: ob Industrie 4.0, das vernetzte Auto, Gebäudeautomatisierung, Smart Home oder eHealth-Anwendungen. Denn ganz gleich, ob ein Klinikarzt die Medikation seines Patienten kontrolliert oder ein 3D-Drucker ein Bauteil herstellt: Datensicherheit und Systemintegrität sind Voraussetzung für den Erfolg des Internets der Dinge und damit einhergehenden Produkten und Dienstleistungen.

(ID:43093745)

:quality(80)/p7i.vogel.de/wcms/77/96/77965e389847a783a89d16ec537bbdfd/0127091202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d7/8ad77a356a43b3c02e85ce72e1f6c2c3/0127092578v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/14/d714ac0a936f45496f02ffb57415bef2/0127092564v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7a/f2/7af27244e2a7e2020c8cf1e428560094/0129336301v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/7d/ba/7dbaa635d6a6c618f72199882f8b838f/0129755658v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/18/89/1889ed31c2dce0a86bd0e07c2f125197/0129714473v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/80/70/8070dd073ca803c665eed95cc230a701/0128735549v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b4/db/b4db155e114b7d535ee7ec9cbed89079/0129714250v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6c/01/6c0154fdb59eb48f6829cd91be1c03b8/0129232045v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/cf/1dcfd91e73b22fe28bb14755027091e2/0128758121v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/34/6d/346d2bf387bf6e611f8392810a17bbf6/0129601265v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b1/36/b136397b968cdf16f587a9aaa72082fe/0128624921v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1f/77/1f776e33a8b7268ea99a5ef15848b1db/0129545820v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b0/da/b0da219a083f51ec8d1a177ed2f734ed/0129623165v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6a/f7/6af7e879055983e8e04b8342915cf5fd/0129654017v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/19/1d1934d9186ce6069c917f0ec4b52751/0129652501v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/bd/b6/bdb6d8c8c6a9e25cee49897e97737bf5/0129495526v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/1d/0c1d11fd4db504d22e5e49ede52d9f70/0128678308v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/1b/7b1b6408a02a8308f697aee84799029c/0128685819v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/f9/c6f9ca1f06e343a3a49c5f065438b451/0126593157v1.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/68/2d/682dd583dcc4c/fsas-afc-horizontal-2-positive-rgb-nov24.png)

:fill(fff,0)/p7i.vogel.de/companies/60/51/6051ee3ab9254/v2-screen-m.png)

:fill(fff,0)/p7i.vogel.de/companies/67/f6/67f625705f340/ftapi-logo.jpeg)

:quality(80)/p7i.vogel.de/wcms/2d/4a/2d4ac83a7fd2f5b126cd11ee6a0f5a32/0123889337v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c3/61/c36127843f6ceabfe5c7e2b6a7e086d6/0124448088v1.jpeg)