Anbieter zum Thema

Kerberos- und RADIUS-Snooping

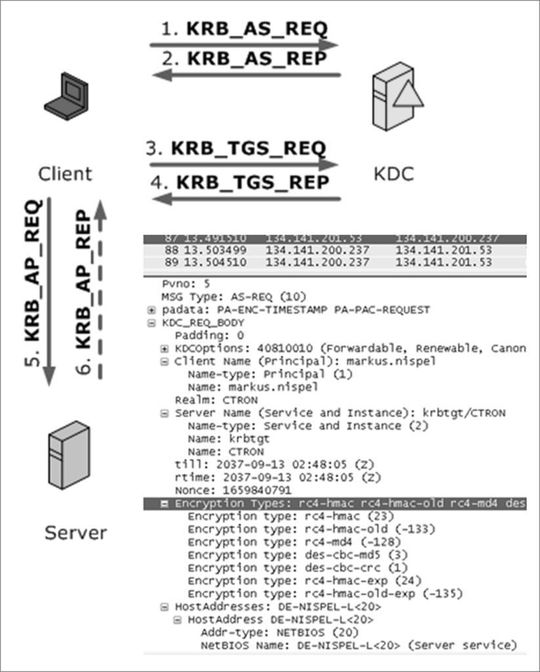

Die Kerberos-Pakete werden beim Snooping vom NAC-Controller mitgelesen, wobei Passwörter natürlich verschlüsselt übertragen werden. Benutzername, Domänenzugehörigkeit und ob die Anmeldung erfolgreich war, lässt sich aber herauslesen.

Im Falle einer erfolgreichen Anmeldung ist dann klar, dass es sich um ein Endsystem handelt, das zum Unternehmen gehört (wegen der erfolgreichen Domänenanmeldung) sowie der Benutzername, welcher die Authentisierung durchgeführt hat. Diese Informationen können dann direkt zur Autorisierung, das heißt der Rechtevergabe für den jeweiligen Benutzer dienen. Damit lassen sich die Vorteile einer 802.1x-Lösung ohne deren Implementierungsaufwand nutzen.

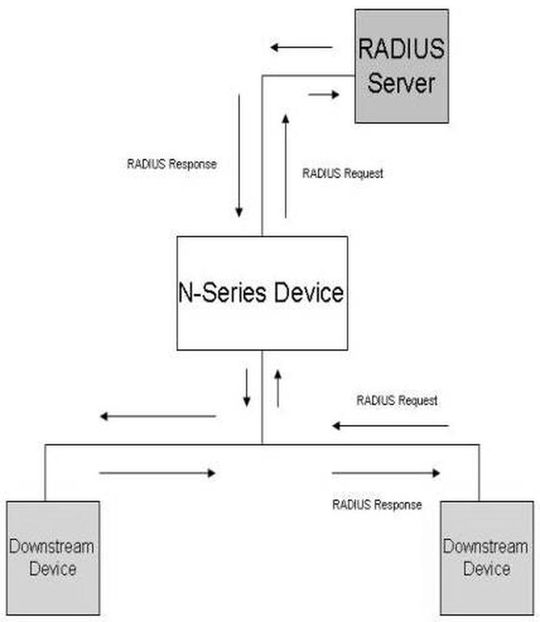

Ein netter Nebeneffekt beim Kerberos Snooping: auch ohne die Verwendung des Benutzernamens zur Autorisierung erfährt der Netzwerk-Administrator, welche Benutzer die Endsysteme verwenden. Wird auf den Access Switchen schon 802.1x eingesetzt, um die Endsysteme zu authentisieren, so können mit RADIUS Snooping die Autorisierungs- bzw. Secure-Networks-Policyfeatures eines Enterasys-Switch im Distribution Layer genutzt werden.

Dabei liest der Enterasys-Switch die RADIUS-Pakete mit und wendet das für den Access Switch zurückgegebene Regelwerk auf die MAC-Adresse des in der RADIUS Session angegebenen Endsystems an. Zur Benachrichtigung im Fehlerfall bzw. zur Kommunikation mit dem Benutzer bei der Anmeldung dient in der Enterasys NAC-Lösung die Remediation.

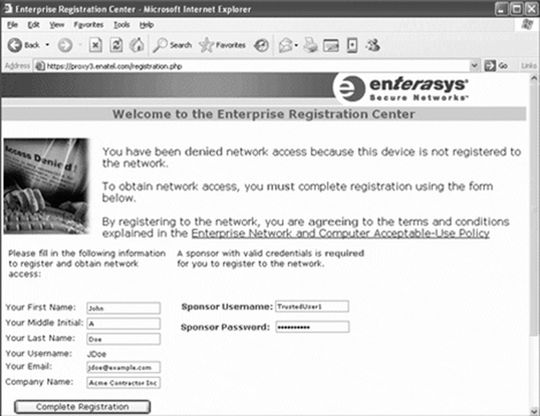

Dahinter verbirgt sich ein Captive Portal, wie man es aus WLAN HotSpots kennt. Darüber kann man dem Benutzer im Falle eines Netzwerk-Ausschlusses Informationen über die Gründe übermitteln bzw. über den Zugang zu einem Patch Server die Möglichkeit zur Selbstheilung anbieten.

Dies kann natürlich auch genutzt werden, um das Problem mit neuen Endsystemen oder Gästen zu lösen. Hierbei werden die Web-Anfragen eines neuen Netzwerk-Endgeräts zu einer Webseite umgeleitet, auf der das System registriert werden muss. Dazu greift man auf ein vorhandenes LDAP (z.B. Active Directory) zurück und trägt die Daten des Benutzers des neuen Systems ein.

Ein Mitarbeiter bestätigt mit seinem Domänenzugang die Gültigkeit dieser Daten. Somit ist für jedes Gerät am Netzwerk ein zuständiger Mitarbeiter eindeutig benennbar und der Zugriff zum Netzwerk transparent. Selbstverständlich lässt sich hier die maximale Anzahl von Geräten pro Benutzer konfigurieren, überhaupt ist diese Lösung nahezu beliebig an Kundenwünsche anpassbar.

Inhalt

- Seite 1: NAC für Fortgeschrittene

- Seite 2: Kerberos- und RADIUS-Snooping

- Seite 3: Assessment

- Seite 4: Web Services

(ID:2048890)

:quality(80)/p7i.vogel.de/wcms/77/96/77965e389847a783a89d16ec537bbdfd/0127091202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d7/8ad77a356a43b3c02e85ce72e1f6c2c3/0127092578v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/14/d714ac0a936f45496f02ffb57415bef2/0127092564v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/83/06/8306e6732e1cdfca7c3c5f7667d0a31a/0129631503v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/00/f3/00f3f095e4dc67b02c6e7b7a6b37211f/0129860435v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/04/92/049241d64160979bbcff397d28d51bd2/0129753548v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/16/20/16206132726f712c72dbe82f73faf383/0129606410v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/a5/9a/a59ab62029350d6d43ebe09ef9ad4797/0129861758v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/65/3d65dcec21534995555cc3e6d1162102/0129290787v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/92/f8/92f801eddd094c3854b474d161456d58/0126593157v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1c/2c/1c2c56c2cb8fe952631e9741158f7c7f/0125129708v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bd/eb/bdebce8b595a259020d21d00a9282ae3/0129678262v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f3/7d/f37dc8c76ed53109bcb9f0685833b476/0129556118v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/83/cc/83cc8ef3d0201c8a899011eb2428a3a4/0129633537v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/75/b9/75b947d0d652fabc454a61cb164dbbb6/0129898446v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0d/81/0d81f7414f52130803e1a8f78882fa6a/0129861540v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/09/cc/09cc37748484f938ee165ec6d525831e/0129861754v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/99/c0/99c0503e1376029ac450247220ad4c16/0126593157v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b1/9c/b19ccd8ab4cac6cef1ff7a428eb1fcdf/0126593157v1.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/60/c3/60c36cdf3aea0/sysob-logo-weiss-auf-o.png)

:fill(fff,0)/p7i.vogel.de/companies/68/2d/682dd583dcc4c/fsas-afc-horizontal-2-positive-rgb-nov24.png)

:fill(fff,0)/p7i.vogel.de/companies/60/51/6051ee3ab9254/v2-screen-m.png)

:quality(80)/p7i.vogel.de/wcms/5d/56/5d5643e924ba9b9b64db037741c28de9/0125189362v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0e/d2/0ed29d17a762cb690a41956daf7acaee/0124568503v1.jpeg)