Anbieter zum Thema

Microsoft NAP

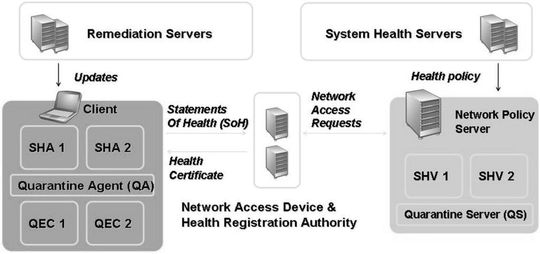

Die Microsoft-Lösung, die mit MS Vista und Windows Server 2008 Einzug hielt, nennt sich NAP (Network Access Protection). Die Beta-Tests und Early-Adopter-Implementierungen laufen schon seit 2007. Es gibt mittlerweile auch einen NAP-Client für Windows XP mit dem Service Pack 3, der grundlegende Kundenanforderungen umsetzt. Der NAP-Client unterstützt DHCP, VPN und 802.1x Enforcement.

Der Enforcement Point kann aber auch in der Netzwerk-Infrastruktur liegen, die Steuerung erfolgt dann über einen RADIUS-Server (Quelle: Microsoft). Microsoft hat auf der Interop 2007 bekannt gegeben, dass sie den TNC-Standard der Trusted Computing Group unterstützen werden. Damit zeichnet sich ab, dass der Weg zu NAP in Richtung TNC führen wird.

Microsoft NAP ist allerdings eine sehr fokussierte Technologie, die nur für Windows-Clients wirklich sinnvoll ist. Da allerdings auch andere Systeme im Netzwerk kommunizieren, sind weitere Schritte erforderlich, um eine ganzheitliche Lösung anzustreben. Mehr hierzu ist im Kapitel „Assessment“ unter „Advanced Security Applications – Network Access Control“ beschrieben.

Trusted Computing Group TCG – TNC

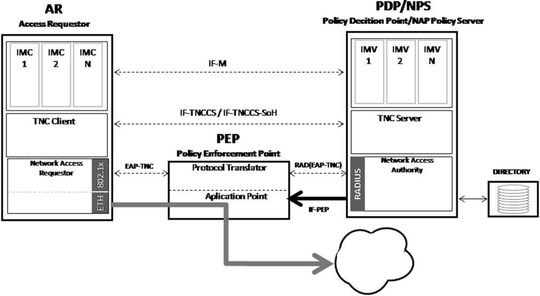

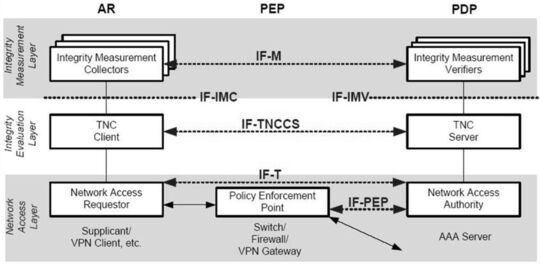

Da der Endgerätemarkt nicht nur aus Microsoft-Produkten besteht, ist insbesondere hier ein Standard notwendig, den die TCG und deren Sub-Group Trusted Network Connect (TNC-SG) vorantreiben. Das Modell der TNC-SG 1.1 Spezifikation sieht dem Microsoft NAP-Konzept allerdings ähnlich.

Posture Collector und Validator entsprechen jetzt den Integrity Measurement Collectors und Verifiers, die Client- und Server-Broker sind die eigentlichen TNC-Clients und -Server, die Network Access Requestor, Network Access Authority und Policy-Enforcement-Point-Instanzen bleiben identisch.

Das Zusammenspiel in heterogenen Umgebungen

Auf der Desktop-Ebene wird Microsoft mit dem NAP Agent wohl langfristig eine übergeordnete Rolle spielen – in Bezug auf Sicherheit zieht Microsoft hier die Daumenschrauben stark (vielleicht auch zu stark?) an. Die Akzeptanz der TNC-Implementierungen wird in der non-Microsoft Welt groß sein, für Microsoft-basierte Endsysteme bleibt dies abzuwarten.

Eine Integration der verschiedenen Systeme ist möglich auf der Serverseite. Hier müssen intelligente Network Access Authority Server erkennen, welche Clients installiert sind (oder clientless gearbeitet wsird) und auf dieser Basis muss eine Umleitung an den entsprechenden (Network Access Authority) Server erfolgen.

Enterasys geht mit Enterasys NAC diesen Weg des intelligenten RADIUS-Proxy und -Brokers, der diese Integration übernehmen kann. Auf dem Desktop muss sich der Kunde für jeweils einen Agenten und eine Technologie entscheiden. Im kommenden und letzten Artikel dieser Reihe werden wir uns mit der Konfiguration und Funktion von Enterasys NAC beschäftigen.

Über den Autor

Markus Nispel ist als Vice President Solutions Architecture zuständig für die strategische Produkt- und Lösungsentwicklung bei Enterasys. Sein Fokus liegt auf dem Ausbau der Sicherheits- und dort insbesondere der Network-Access-Control-Lösung (NAC) von Enterasys; hier zeichnet er als Architekt verantwortlich. Diese Position knüpft an seine vorherige Tätigkeit bei Enterasys als Director Technology Marketing an. Bereits hier war er intensiv in die weltweite Produktentwicklung und -strategie von Enterasys im Office des CTO involviert. Darüber hinaus berät er Key Accounts in Zentraleuropa, Asien und dem mittleren Osten bei strategischen Netzwerkentscheidungen und verantwortet die technischen Integrationsprojekte zwischen Enterasys und der Siemens Enterprise Communications Group.

In Zentraleuropa und Asien verantwortet er zudem das Security Business Development und steht mit einem Team an Security Spezialisten für die Implementierung von Security Projekten mit höchsten Anforderungen bereit.

Vor seiner Tätigkeit für Enterasys Networks war Markus Nispel als Systems Engineer bei Cabletron Systems aktiv. Hier führte er 1998 die ersten Layer 3Switches für den europäischen Kundenstamm ein.

Markus Nispel studierte an der Fachhochschule der Deutschen Telekom in Dieburg und schloss sein Studium 1996 als Dipl.-Ing. Nachrichtentechnik erfolgreich ab. Erste Berufserfahrung sammelte er unter anderem bei der E-Plus Mobilfunk GmbH innerhalb der Netzwerkoptimierungsgruppe für DCS Mobile Networks.

Inhalt

- Seite 1: Definition von Network Access Control

- Seite 2: Die großen Frameworks – das Endziel

- Seite 3: NAC-Ansätze von Microsoft und TCG

(ID:2048876)

:quality(80)/p7i.vogel.de/wcms/77/96/77965e389847a783a89d16ec537bbdfd/0127091202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d7/8ad77a356a43b3c02e85ce72e1f6c2c3/0127092578v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/14/d714ac0a936f45496f02ffb57415bef2/0127092564v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/64/fd/64fd8544c5bdcae13f66e439f609d03f/0128874380v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/48/a2/48a249f144445ea4b60d3e7a0032234f/0129122718v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/10/9e/109e520d85957b9dd127a5725c28af41/0129123492v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/51/66/51660e057f62d85982b75b6404a6bbac/0129159958v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/c3/01c3f3c0dcae9a2d0deb51890bcf31f8/0128772245v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/2a/d2/2ad24b8d60acdfa806bbfa72d91e7443/0129075770v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/84/2b/842b3ec97d08ff445b7e2ee1c2c20166/0129087831v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9a/22/9a22abecd3b81745aafb5167c9a4eed5/0129101394v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/7e/c67ee3c3d518dfe5a48378e20a95fde5/0129075400v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/39/a9/39a9c9edbf9edbcfdf7e01d87104b924/0129255851v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/db/1ddbdc9047cbd3cd27d7cb0efca62bc4/0128713610v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/22/5d/225d1d7930c9090fe8fbf68e9d3465c2/0129163513v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e9/f0/e9f01c33573649afdf8f5141269171f2/0128948431v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/1d/0c1d11fd4db504d22e5e49ede52d9f70/0128678308v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/1b/7b1b6408a02a8308f697aee84799029c/0128685819v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/f9/c6f9ca1f06e343a3a49c5f065438b451/0126593157v1.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/60/c3/60c36cdf3aea0/sysob-logo-weiss-auf-o.png)

:fill(fff,0)/p7i.vogel.de/companies/68/2d/682dd583dcc4c/fsas-afc-horizontal-2-positive-rgb-nov24.png)

:fill(fff,0)/p7i.vogel.de/companies/60/51/6051ee3ab9254/v2-screen-m.png)

:quality(80)/p7i.vogel.de/wcms/c4/47/c4478656bc6c7380c711f5af5214dc28/90808007v6.jpeg)

:quality(80)/p7i.vogel.de/wcms/8d/e3/8de3e179cf385865c48280fb070a0143/0124316468v2.jpeg)