Anbieter zum Thema

„XML External Entity“-Lücke in ModSecurity

ModSecurity ist ein gutes Beispiel dafür, dass WAFs zwar durchaus eine Maßnahme sind, um die Ausnutzung von Sicherheitslücken in Webanwendungen zu verhindern. Allerdings können sie auch selbst Sicherheitslücken enthalten. So wurde im Jahr 2013 eine „XML External Entity“-Anfälligkeit in der Version 2.7.2 identifiziert.

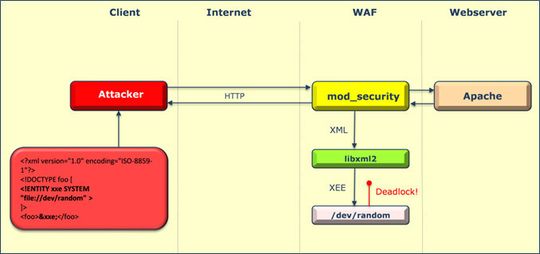

Die Schwachstelle entsteht dadurch, dass die XML-Bibliothek libxml2 das Einbinden externer Dateien erlaubt. Die Abbildung zeigt, wie eine normale XML-Anfrage verarbeitet wird. Hierbei untersucht die Web Application Firewall die XML-Anfrage, parst diese und leitet sie weiter an den Apache-Server.

Dieser antwortet nun wie gewohnt auf die Anfrage. Erhält der Server jedoch zum Beispiel folgende Anfrage, dann wird auf eine externe Datei verwiesen:

<?xml version=“1.0“ encoding=“ISO-8859-1“ß><!DOCTYPE foo[<!ENTITY xxe SYSTEM “file:///dev/random” >]><foo>&xxe;</foo>In diesem Fall ist es die externe Anwendung /dev/random zur Generierung von Zufallsdaten. Die libxml2-Bibliothek versucht nun, auf diese Datei zuzugreifen. Sie erhält aber keine Antwort, da /dev/random ein Pseudo-Device ist, das Zufallszahlen mit Hilfe von User-Eingaben generiert. Da nichts eingegeben wird, werden sämtliche Zugriffe blockiert.

Dementsprechend entsteht ein Deadlock, wie in dieser Abbildung dargestellt. Durch diesen Deadlock warten nun alle Prozesse einschließlich des Apache-Prozesses von ModSecurity auf eine Antwort von /dev/random. Da Apache aber mehrere Clients gleichzeitig bearbeitet, erstellt der Server in diesem Fall einen weiteren Prozess.

Die Anfrage wird nun solange geschickt, bis Apache die maximal mögliche Anzahl an Prozessen erreicht hat. Danach stürzt Apache ab und reagiert nicht mehr auf Anfragen. Daraus wird deutlich, dass Sicherheitssoftware zwar nützlich ist, aber selbst Anfälligkeiten enthalten kann.

Security Software sollte also generell auf Schwachstellen hin geprüft werden. Bekannte Methoden hierfür sind beispielsweise Threat Modeling, statische Quellcode-Analyse, Penetration Testing und dynamische Analysen (bspw. Fuzzing). Erst durch einen umfassenden Security Test Process wird der Patch-Aufwand nach Auslieferung von Sicherheitsprodukten minimiert.

Über die Autoren

Prof. Dr. Hartmut Pohl ist Geschäftsführender Gesellschafter der softScheck GmbH in Köln, Valeri Milke ist als Consultant bei softScheck tätig, Sascha Böhm arbeitet beim gleichen Unternehmen als Junior Consultant.

(ID:42524255)

:quality(80)/p7i.vogel.de/wcms/77/96/77965e389847a783a89d16ec537bbdfd/0127091202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d7/8ad77a356a43b3c02e85ce72e1f6c2c3/0127092578v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/14/d714ac0a936f45496f02ffb57415bef2/0127092564v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/84/2b/842b3ec97d08ff445b7e2ee1c2c20166/0129087831v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/38/e2/38e2ebee9ca6d8252e67f88dab72cdd3/0129125696v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/30/27/3027664b0fb0bc9c398378e320ef390b/0128993714v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/2a/d2/2ad24b8d60acdfa806bbfa72d91e7443/0129075770v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/3c/5c/3c5c6e99bcdad07637fea060dc2eab27/0127436898v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/22/5d/225d1d7930c9090fe8fbf68e9d3465c2/0129163513v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/c3/01c3f3c0dcae9a2d0deb51890bcf31f8/0128772245v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e3/48/e348498d4582bb6d2bd6993b70462a5b/0129264709v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9a/22/9a22abecd3b81745aafb5167c9a4eed5/0129101394v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/7e/c67ee3c3d518dfe5a48378e20a95fde5/0129075400v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/db/1ddbdc9047cbd3cd27d7cb0efca62bc4/0128713610v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/1d/0c1d11fd4db504d22e5e49ede52d9f70/0128678308v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/1b/7b1b6408a02a8308f697aee84799029c/0128685819v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/f9/c6f9ca1f06e343a3a49c5f065438b451/0126593157v1.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/67/f6/67f625705f340/ftapi-logo.jpeg)

:quality(80)/p7i.vogel.de/wcms/d5/d0/d5d02c4f6e269699961f516f2a58d6be/0124386294v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9b/c7/9bc7698398567cf67916f228212f0ade/0124100880v2.jpeg)