Anbieter zum Thema

Vorgehen bei der dynamischen Analyse

Zwar ist die dynamische Analysephase abgeschlossen, Sample 5 und 6 sind jedoch noch immer unbekannt. Einen einfachen Weg, ihr wahres Wesen zu entdecken, ohne auf einen Debugger zurückzugreifen, gibt es hierbei allerdings nicht.

Bei diesen beiden Dateien handelte es sich um eine verschleierte Version von WinSCP, einem gängigen Datenübertragungstool, das meist mit Linux-Umgebungen verwendet wird. Dies deckte eine schnelle Analyse ohne detaillierte Debugging-Phase auf.

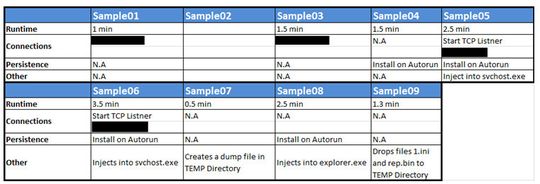

Sobald alle Samples identifiziert waren, wurden die Ziele aktualisiert und neu erlangte Informationen zusammengefasst:

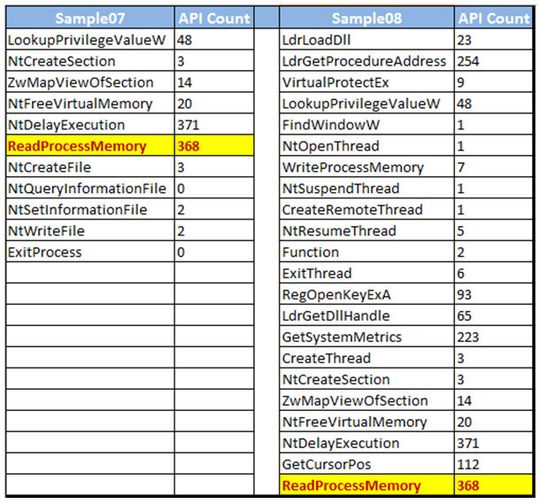

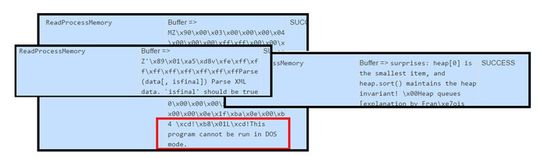

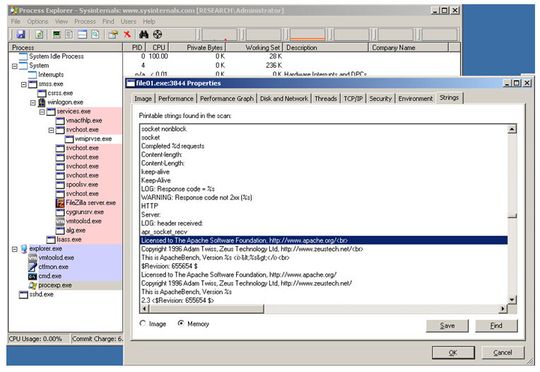

Sample01: Verschleiertes Apache Benchmark-Tool (alisa ab)Sample02: Mimikatz – Dienstprogramm zum Stehlen von Windows-PasswörternSample03: Verschleiertes Apache Benchmark-Tool (alias ab)Sample04: SoftPerfect NetzwerkscannerSample05: Verschleierte WinSCP-VersionSample06: Verschleierte WinSCP-VersionSample07: Generischer RAM-ScraperSample08: Generischer RAM-ScraperSample09: GetMyPass RAM-Scraping-Tool1. Das Wesen der Dateien verstehen.

Bei diesen Dateien handelt es sich nicht um Malware, sondern um einen Satz Hackertools. Die Tools wurden individuell angepasst und mit den gleichen Techniken verschleiert, um so der Entdeckung zu entgehen. (Neu)

2. Die Malware-Funktionen verstehen und ihr Schadenspotential einschätzen.

Ein Angreifer mit Zugang zu dem Host, der diese Dateien enthält, kann das Netzwerk scannen, Domain-Passwörter aufrufen, Prozessspeicher durchsuchen und Dateien übertragen. (Keine Änderung)

Da der Angreifer Zugang zum Computer haben muss, um die Tools auszuführen, kann das Ausmaß des Schadens irgendwo von Durchsickern privater Daten bis zur Offenlegung eines ganzen Netzwerks liegen. (Neu)

3. Erklären, wie die Malware eingeschleust wurde.

(Keine Änderung)

4. Erklären, wie die Malware Daten extrahiert.

Da eines der Samples eine Version von WinSCP ist, kann man mit Sicherheit davon ausgehen, dass der Angreifer versucht hat, es zum Extrahieren von Dateien aus dem Netzwerk einzusetzen. Die IPs, mit denen das Tool automatisch versucht, zu verbinden, können den Ort, an dem die Datei abgelegt wurde, angeben. (Neu)

5. Hinweise zur Identität der Akteure hinter der Malware erlangen.

„Paul Pilyaki” kann an diesem Ereignis direkt oder indirekt beteiligt sein. (Keine Änderung)

(ID:43325254)

:quality(80)/p7i.vogel.de/wcms/77/96/77965e389847a783a89d16ec537bbdfd/0127091202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d7/8ad77a356a43b3c02e85ce72e1f6c2c3/0127092578v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/14/d714ac0a936f45496f02ffb57415bef2/0127092564v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/56/8a56876842cf7ae84ada13c953a057d7/0128659324v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/84/2b/842b3ec97d08ff445b7e2ee1c2c20166/0129087831v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/38/e2/38e2ebee9ca6d8252e67f88dab72cdd3/0129125696v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/39/a9/39a9c9edbf9edbcfdf7e01d87104b924/0129255851v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/2a/d2/2ad24b8d60acdfa806bbfa72d91e7443/0129075770v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/3c/5c/3c5c6e99bcdad07637fea060dc2eab27/0127436898v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/c3/01c3f3c0dcae9a2d0deb51890bcf31f8/0128772245v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e3/48/e348498d4582bb6d2bd6993b70462a5b/0129264709v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9a/22/9a22abecd3b81745aafb5167c9a4eed5/0129101394v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/7e/c67ee3c3d518dfe5a48378e20a95fde5/0129075400v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/db/1ddbdc9047cbd3cd27d7cb0efca62bc4/0128713610v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/22/5d/225d1d7930c9090fe8fbf68e9d3465c2/0129163513v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/1d/0c1d11fd4db504d22e5e49ede52d9f70/0128678308v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/1b/7b1b6408a02a8308f697aee84799029c/0128685819v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/f9/c6f9ca1f06e343a3a49c5f065438b451/0126593157v1.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:quality(80)/p7i.vogel.de/wcms/98/d0/98d0a1fbfcf297fea40510e5c5ebec35/0125506762v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/46/9c4624623fa895d407b0ea714dfe4a9e/0125908455v2.jpeg)