Kali Linux Workshop, Teil 2 Informationen sammeln mit Kali Linux

Kali Linux bietet Sicherheitsexperten, Pentestern und neugierigen Nutzern eine umfangreiche Sammlung an Werkzeugen. Das kann auf den ersten Blick etwas zu viel sein. Unsere Artikelserie stellt sinnvolle Tools vor – im zweiten Teil dreht sich alles um das Thema Informationen übers Netzwerk sammeln.

Anbieter zum Thema

Kali Linux ist installiert und der Rechner ist gebootet. Der erste Schritt ist jetzt, sich im Netzwerk umzusehen - die Informationsbeschaffung. Kali bringt eine ganze Reihe an Anwendungen mit, die zeigen, welche Geräte im LAN aktiv sind. Ein wichtiger Hinweis vorab: Diese Tools fallen größtenteils als Dual-Use unter den Hackerparagrafen 202c StGB. Das bedeutet, dass sie nur in Netzwerken genutzt werden sollten, die man entweder komplett kontrolliert (etwa das eigene Netzwerk zuhause) oder für die man die Erlaubnis hat, sie abzuklopfen. Ein aggressiver Scan kann Warnsysteme auslösen und einzelne Systeme komplett zum Absturz bringen. Wer so etwas unerlaubt durchführt, macht sich unter Umständen strafbar.

:quality(80)/images.vogel.de/vogelonline/bdb/1341800/1341815/original.jpg)

Kali Linux Workshop, Teil 1

Kali Linux installieren und Hacking-Lab aufsetzen

Nmap - der vielseitige Klassiker

Über Nmap könnte man ganze Bücher schreiben (was tatsächlich auch geschehen ist), das Tool ist so umfangreich wie mächtig. Der Scanner zeigt so ziemlich jedes Gerät an, das im LAN erreichbar ist. Es gibt zahlreiche Optionen, mit denen man die Scans eingrenzen kann, aber für einen ersten Test reicht der Befehl: nmap IP-Range.

Das Tool kann aber noch mehr als nur einzelne Hosts finden. Nmap kann die jeweiligen Zielsysteme auf Ports abklopfen und die Offenen dokumentieren. Auch wenn das auf den ersten Blick nach wenig aussieht, so können offene Ports bereits einige Hinweise geben. Ein offener Port 80 oder 8080 etwa weißt auf einen aktiven Web-Dienst hin. Bei einem klassischen Webserver ist das vielleicht kein Problem, bei einer IoT-Glühbirne oder einem normalen Rechner kann es aber ein Hinweis auf eine Hintertür sein. Nmap versucht auch, die jeweiligen Dienste zu erkennen, die hinter einem Port stecken. Besonders übersichtlich ist das in Zenmap aufbereitet, gerade Nicht-Kommandozeilen-Profis haben es damit etwas einfacher.

Weitere Details zu Nmap und der grafischen Oberfläche Zenmap stellen wir in diesem Beitrag genauer vor.

Netdiscover - ARP ausspionieren

ARP ist ein interessantes Protokoll. Das Adress Resolution Protocol sitzt zwischen der MAC-Adresse der Netzwerkkarte und der eigentlichen IPv4-Adresse. Netzwerke nutzen es, um die Hardware mit der digitalen Adresse zu koppeln. In ARP-Tabellen werden diese Zuordnungen gespeichert, in den Händen eines Angreifers lässt sich so das Netzwerk recht umfangreich auflisten.

Netdiscover zielt genau auf diese Daten. Das Tool für WLAN-Netzwerke entwickelt, in denen kein DHCP-Server aktiv ist. Es hat sich darauf spezialisiert, ARP-Kommunikation aufzuspüren und die Daten sauber aufzulisten. In unserem Testnetzwerk hat Netdiscover schnell alle Endpunkte aufgespürt - fast schon unheimlich schnell.

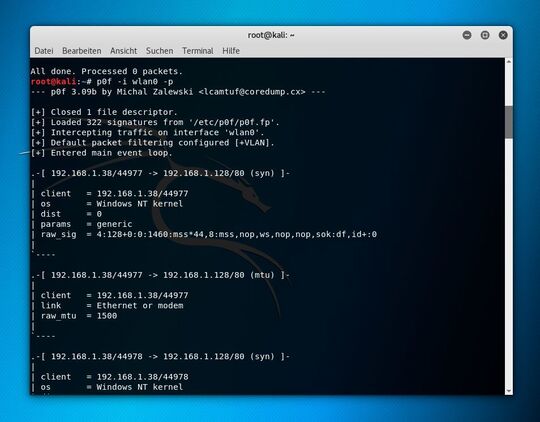

p0f - passiv im Netzwerk schnüffeln

Um eine Entdeckung zu verhindern, sollte man sich zu Beginn passiv verhalten – also nur lauschen statt aktiv herumstochern. Denn sobald man aktiv im (W)LAN nach Endpunkten sucht, schlagen normalerweise sämtliche Warnsysteme an. p0f geht genau dieses Problem an: das Tools hört passiv mit und wird selbst nicht aktiv. Der Nachteil dabei ist, dass nicht jedes System erwischt wird - es muss ein aktiver Datenfluss stattfinden. Dann kann p0f aber einige Daten über das Zielsystem liefern, beispielsweise das Betriebssystem. Ein Trick ist, jede der per Netdiscover entdeckten IPs mit einem Browser von Kali aus anzusurfen - p0f erkennt die Kommunikation und liefert anschließend die Informationen.

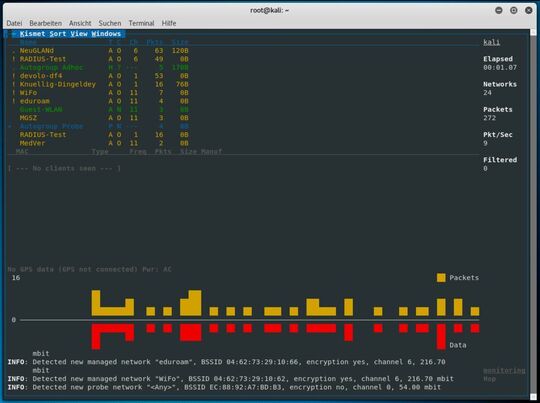

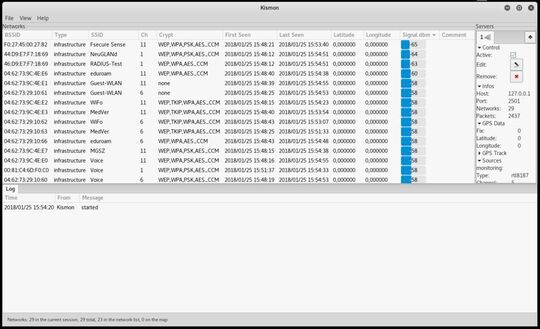

Kismet - Zeigt Funkverbindungen

Kismet ist bekannt wie Nmap. Wenn es darum geht, Funkwellen und -Sender aufzuspüren, gibt es kaum ein Tool, das vielseitiger ist. Kismet besteht eigentlich aus drei Produkten: Dem Server, dem Client und der Drohne. Die Drohne sammelt die Daten, eine oder mehrere Drohnen können sie an den zentralen Server liefern. Dieser wiederum kommuniziert mit dem Client, um die Informationen darzustellen. Dadurch wird Kismet unglaublich flexibel: Das Tool lässt sich nicht nur auf einem System betreiben, sondern kann auf mehrere Komponenten verteilt werden.

Als Drohnen können etwa günstige OpenWRT-Router oder Raspberry Pi eingesetzt werden. Der Server kann lokal oder in der Cloud betrieben werden - und Clients können sich von überall auf die Daten des Servers aufschalten und die Informationen auswerten. Das klappt sowohl mit dem Kismet-eigenen Interface oder mittels Kismon, eines ziemlich hübschen grafischen Clients.

Kismet benötigt etwas Zeit bei der Einarbeitung, dafür erhält man aber ein unglaublich umfangreiches Tool. Denn der Scanner kann nicht nur WLAN-Netzwerke aufspüren, sondern lässt sich mit über Plugins erweitern. Damit kann man beispielsweise DECT, Bluetooth oder Zigbee aufspüren und mappen. Parallel kann Kismet GPS-Daten mit gefundenen Access Points kombinieren und sie auf Karten anzeigen. Kismet arbeitet dabei komplett passiv, lauscht also nur und sendet selbst keine Pakete aus. Der Einfachheit halber kann Kismet den kompletten Datenverkehr aufzeichnen und als PCAP bereitstellen. So kann man beispielsweise die Informationen in WireShark oder TCPDump analysieren.

Nikto: Schnüffler für Webdienste

Nikto kennt nur ein Ziel: Die Verwundbarkeiten von Webservern suchen und darstellen. Das Tool sucht nach veralteter Server-Software, potentielle gefährlichen Daten und weiteren Problemen. Mit dem Tool lassen sich Webserver schnell auf Schwachstellen abklopfen und Probleme aufspüren. Neben der Kommandozeilen-Version gibt es mehrere grafische Oberflächen, für Linux, Mac und Windows.

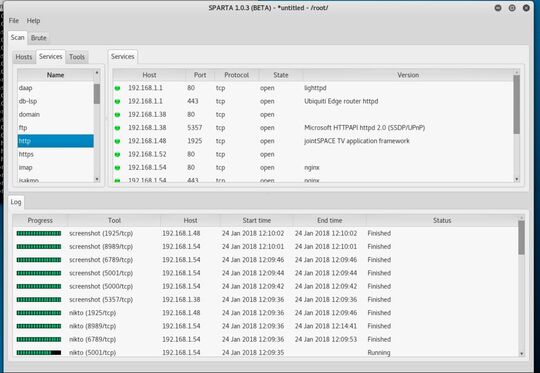

Sparta - Rundumscanner mit grafischer Oberfläche

Sparta ist ein Python-basiertes Framework für Netzwerk-Pentesting. Gegenüber den anderen Tools folgt es einem komplett anderen Ansatz: Wo Kismet und Co vorsichtig lauschen um nicht aufzufallen, tritt Sparta die Tür zum Netzwerk ein und brüllt solange herum, bis es Antworten bekommt. Anders gesagt: Es ist auf aktive Informationssuche spezialisiert.

Das Framework kombiniert mehrere Scanner, darunter Nmap und Nikto um eine möglichst umfassende Übersicht zu allen gefundenen Hosts zu liefern. Dabei arbeitet das Tool in Stufen: Zunächst wird ein Nmap-Scan ausgelöst, der alle gefundenen Hosts auf offen Ports und Dienste abklopft. Sobald interessante Zugangspunkte gefunden werden, startet Sparta Passwort-Cracking-Tools. Diese klopfen FTP- oder MySQL-Dienste automatisch ab. Findet das Tool einen Webserver, erstellt es automatisch Screenshots. So kann man direkt sehen, welche Informationen auf dem Server liegen.

Wichtig zu wissen: Nmap läuft in mehreren Stufen ab. Zunächst werden die normalen und bekannten Ports abgeklopft, mit jeder Stufe kommen immer mehr dazu. Im Test haben wir eine Synology-NAS überprüft, deren Admin-Login liegt auf Port 5000. Es dauerte ziemlich lange, bis Sparta diesen Port aufgelistet hat - entsprechend sollte man Zeit mitbringen.

Weil das Produkt sofort checkt ob sich vielleicht eine Shell auf dem Zielsystem aufrufen lässt, hat es durchaus Ähnlichkeiten mit Malware wie Mirai. Daher ist es so wichtig, das Tool nicht außerhalb des eigenen Labors bzw. des eigenen Netzwerks zu nutzen. Im Test etwa schoss der Scan mit Sparta das im Netzwerk verfügbare VoIP-Telefon mehrfach ab - weder Zugriff auf den integrierten Webserver noch die IP-Telefonie selbst funktionierte.

Weitere Tools

Neben den größeren Tools bringt Kali eine ganze Reihe an kleineren und spezialisierten Tools mit. Dazu gehören:

- IKE Scan: Dieses Werkzeug ist speziell zum Abklopfen von IPSec-VPN-Systemen gedacht. Es schickt IKE-Pakete an den jeweiligen Host und analysiert alle zurückkehrenden Pakete.

- dnmap: Das Tool kann Nmap-Scans über mehrere Clients verteilen. Es besteht aus einem Server und den entsprechenden Clients. Das ist beispielsweise dann sinnvoll, wenn eine große Anzahl von Hosts überprüft werden sollen.

- DMitry: Der Scanner ist darauf spezialisiert, möglichst viele Informationen über einen Host zu finden. Dazu gehören etwa mögliche Subdomains, E-Mail-Adressen oder Whois-Lookups.

Was mache ich mit den Informationen?

Die Scanner geben einen ersten Einblick, was im Netzwerk los ist. Dabei eignen sie sich nicht nur für Angreifer, sondern auch für Admins. Etwa um zu überprüfen, ob neue Endpunkte auftauchen, die eigentlich nicht da sein sollten – immer ein klares Warnsignal. Insofern lohnt es sich für jeden IT-Profi, sich mit Tools wie Nmap auseinanderzusetzen. Dazu muss man keine Hacker-Karriere anstreben auch braucht es keine teuren Zertifikate ablegen. Es reicht, sich mit den Befehlen und den Tools etwas vertraut zu machen, dazu reichen ein paar Nachmittage.

Es kann dabei auch durchaus positiv sein, wenn Sicherheitstools anschlagen. Nicht nur kann man dann deren Meldung in einem kontrollierten Test überprüfen, auch weiß man für den Ernstfall, wie ein Scan des Netzwerks in den Log-Files aussieht.

:quality(80)/images.vogel.de/vogelonline/bdb/1374900/1374959/original.jpg)

Kali Linux Workshop, Teil 3

Schwachstellenanalyse mit Kali Linux

(ID:45161310)

:quality(80)/p7i.vogel.de/wcms/77/96/77965e389847a783a89d16ec537bbdfd/0127091202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d7/8ad77a356a43b3c02e85ce72e1f6c2c3/0127092578v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/14/d714ac0a936f45496f02ffb57415bef2/0127092564v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/db/1ddbdc9047cbd3cd27d7cb0efca62bc4/0128713610v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d4/df/d4dfa5d473ecbb140447fb4755cab804/0129131184v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9a/22/9a22abecd3b81745aafb5167c9a4eed5/0129101394v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/3c/5c/3c5c6e99bcdad07637fea060dc2eab27/0127436898v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/22/5d/225d1d7930c9090fe8fbf68e9d3465c2/0129163513v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/24/aa/24aad994e872a642db8ce5e566b2ff5a/0128652115v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/46/86/4686355223b7afc15b0ec2dcc54a5e58/0128882706v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bd/16/bd16fac8755e7f1c18fda7a9d2c13ed2/0128306930v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/7e/c67ee3c3d518dfe5a48378e20a95fde5/0129075400v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/2c/7f/2c7f325ab87e8cde7456fb75e3fd2e0b/0128865641v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/1d/0c1d11fd4db504d22e5e49ede52d9f70/0128678308v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/1b/7b1b6408a02a8308f697aee84799029c/0128685819v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/f9/c6f9ca1f06e343a3a49c5f065438b451/0126593157v1.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/68/2d/682dd583dcc4c/fsas-afc-horizontal-2-positive-rgb-nov24.png)

:fill(fff,0)/p7i.vogel.de/companies/67/f6/67f625705f340/ftapi-logo.jpeg)

:quality(80)/p7i.vogel.de/wcms/d5/d0/d5d02c4f6e269699961f516f2a58d6be/0124386294v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/41/31/4131a45084a47e14cf5abac95b596231/0128075274v1.jpeg)