Anbieter zum Thema

1. SIEM-Tools vermeiden, die nur einem Zweck dienen.

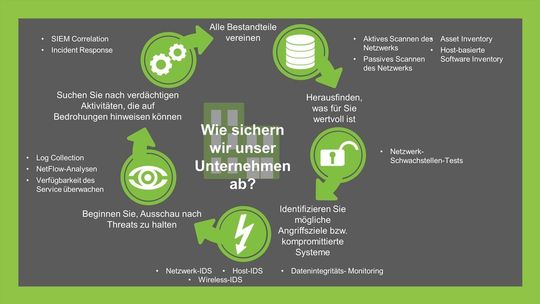

Die Integration von SIEM muss nicht zwangsläufig komplex ablaufen. Nutzer sollten auf integrierte Security Monitoring-Funktionen wie Asset Discovery, Schwachstellenanalyse, Erkennung von Schwachstellen sowie Verhaltensüberwachung setzen, um die Event Correlation Engine anzutreiben.

Traditionelle SIEM-Lösungen können nur dann grundlegende Informationen zur Umgebung erfassen, wenn sie Informationen von externen Sicherheits-Tools Dritter erhalten. Weil dies zeitaufwendig ist, arbeiten traditionelle Lösungen daher eher langsam und erzeugen keinen Mehrwert für das Unternehmen.

Ohne Daten von Tools wie Intrusion Detection-Systemen (IDS), Host-basierenden Intrusion Detection-Systemen (HIDS), Schwachstellen-Scannern, Asset Inventories, NetFlow-Analysen etc. ist eine traditionelle SIEM-Lösung nur ein kunstvolles Werkzeug, das nichts Interessantes zu berichten hat.

2. Datenquellen richtig priorisieren

Nutzer sollten sich darüber im Klaren sein, welche Informationen aus den Daten der Sicherheitsvorfälle für sie am wichtigsten sind. Zunächst steht die Frage im Raum, warum dieses oder jenes Tool als erstes auftretende Events untersuchen soll? Welche Funktionen muss dieses Tool erfüllen? Welche Informationen soll das Tool für den Anwender sammeln? Wie wird der Anwender reagieren, wenn ein Sicherheitsvorfall auftritt? Welche Informationen wären für den Wirtschaftsprüfer relevant?

Bevor Unternehmen Log-Daten in ihre SIEM-Umgebung integrieren, sollten sie definieren, welche Informationen die SIEM-Lösung liefern soll. Müssen z.B. Sicherheitskontrollen des PCI-Umfelds, also von Verbindungen zu Peripheriegeräten, durchgeführt werden? Wenn ja, ist es förderlich, sich auf die Event-Daten sowie die schützenden Zugriffskontrollgeräte dieser Umgebung zu konzentrieren. Vergeuden Unternehmen dabei keine Zeit für unnötige Analysen der Rechenleistung des PCs, wird dieser Prozess schnell ablaufen.

3. Worst Case-Szenarien vor Augen haben

Alle Security-Experten verbringen Zeit damit, über die Worst Case-Szenarien nachzudenken, die in ihrem Beschäftigungsgebiet auftreten könnten. Auch Unternehmen sollten bedenken, welche Sicherheitsvorfälle auftreten können und was deren potenzielle Auswirkungen sind. Dementsprechend stellen Firmen im Anschluss ihr Incident Response-Programm auf. Probleme zu antizipieren und einen stabilen Plan in der Hinterhand zu haben, hilft Organisationen, einem Worst Case-Szenario nie unvorbereitet zu begegnen.

4. Bedrohungsanalyse ist ein „Must Have“

Anwender müssen jederzeit über neue Bedrohungen im Netzwerk informiert werden und bestmöglich auf diese reagieren. Demnach sollte die Bedrohungsanalyse zudem eine detaillierte Anleitung mit Anweisungen beinhalten, die dem Nutzer erklären, wie er auf welchen Alarm am besten reagiert. Ohne solide Threat Intelligence wird das Unternehmen gegenüber den gefährlichsten Threats keinen strategischen Schutzwall errichten können. Das Netzwerk ist dadurch angreifbar.

Auf der nächsten Seite lesen Sie die Tipps 5 und 6 für einen erfolgreichen SIEM-Einsatz und warum Anwender mehr von SIEM verlangen sollten.

(ID:42247372)

:quality(80)/p7i.vogel.de/wcms/77/96/77965e389847a783a89d16ec537bbdfd/0127091202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d7/8ad77a356a43b3c02e85ce72e1f6c2c3/0127092578v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/14/d714ac0a936f45496f02ffb57415bef2/0127092564v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/49/68/4968cfb619f90613cca8ba77511df54d/0129472744v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ae/94/ae94d62bde4caa8391c5046a3a14e0c6/0129591098v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/3f/82/3f8217982544220806e570c54f4777ac/0129435794v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0f/ce/0fce7e5966d735b98a26a524b389bb40/0129086020v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e7/7b/e77bf6c5803f6bf0972ecb45ca289c51/0129348911v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/da/2c/da2c5cde907a3ea7ab1e1d3f5034a611/0129300487v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/09/00/09000405d20add869ef4d66901a6cef4/0129520873v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6e/df/6edf77fff0987819b75ea015d2077a91/0128109744v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/da/cd/dacd0e89cad4438353a1e68ce241ee08/0129347964v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/23/55/235504bbda4efcf043fbef7c7acc23d3/0129423267v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/63/a0/63a08ef8cf2f357846891924a0c362b5/0129422042v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/4c/9f4c8b769319bae704bc65017a4ada98/0129424999v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/db/f1dbe322f0469f58d749a8d7439e02aa/0129455085v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/25/00/2500a7b46c366256ba5c7b9512f957df/0129482442v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/1d/0c1d11fd4db504d22e5e49ede52d9f70/0128678308v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/1b/7b1b6408a02a8308f697aee84799029c/0128685819v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/f9/c6f9ca1f06e343a3a49c5f065438b451/0126593157v1.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/60/c3/60c36cdf3aea0/sysob-logo-weiss-auf-o.png)

:fill(fff,0)/p7i.vogel.de/companies/68/2d/682dd583dcc4c/fsas-afc-horizontal-2-positive-rgb-nov24.png)

:fill(fff,0)/p7i.vogel.de/companies/60/51/6051ee3ab9254/v2-screen-m.png)

:quality(80)/p7i.vogel.de/wcms/fb/d5/fbd536153648e8539c31e91bb51dafb9/0127147008v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/10/82/1082ac3d761567c0e6088d2fcd935cfd/0126091441v2.jpeg)