Security-Management Eine KPI für Security

Der Sicherheitsbeauftragte muss dem Vorstand regelmäßig Berichte über den aktuellen Sicherheitsstatus und notwendige Maßnahmen erstellen. Mit modernen Kennzahlensystemen, die klare KPIs (Key Performance-Indikatoren) ermitteln, klappt das das schnell, fundiert, umfassend und verständlich.

Anbieter zum Thema

Viele Sicherheitsverantwortliche kennen das Problem: Sie können zwar bestimmen, welche Schutzmaßnahmen zur Erreichung der Sicherheitsziele erforderlich sind. Dabei lassen sich auch die Vorgaben des BSI zum IT-Grundschutz oder internationale Normen wie ISO/IEC 27001 einhalten. Aber wie lässt sich dem Management die Notwendigkeit von neuen Sicherheitsmaßnahmen auf einfache Weise darlegen? Schließlich hat der Vorstand in der Regel wenig Zeit, um sich in die Materie einzuarbeiten.

Eine Möglichkeit dafür bieten Kennzahlensysteme, die klare KPIs (Key Performance-Indikatoren) ermitteln. Ein solches bietet zum Beispiel die Norm ISO 27004 für Information Security Management Measurement. Sie hilft Unternehmen bei der Messung, Berichterstattung und systematischen Verbesserung der Effektivität eines ISMS, unter anderem in den Bereichen Richtlinien, Risikomanagement, Kontrollen und Prozesse. Dabei zeigt sie den Änderungs- und Verbesserungsbedarf. Die Norm besitzt jedoch einen gravierenden Nachteil: Aus den einzelnen Kennzahlen lässt sich keine aggregierte KPI für den Gesamt-Security-Status erzeugen. Doch gerade eine solche Zahl kann die Kommunikation mit dem Management deutlich erleichtern. Damit lässt sich auch die Qualität und Wirksamkeit der eingesetzten Security-Maßnahmen übersichtlich darlegen sowie über die Notwendigkeit weiterer Investitionen in die IT-Sicherheit diskutieren.

Schrittweise einführen

Um eine solche Gesamt-Kennzahl zu ermitteln, hat Computacenter eine Methode entwickelt. Diese basiert auf der Zuordnung von Schutzmaßnahmen und Managementverfahren wie z.B. Risikoanalysen, Audits, Sicherheitsvorfälle oder Exceptions. Fehlerfälle wie z.B. Audit Findings oder Sicherheitsvorfälle reduzieren die optimale Punktzahl von 100 Prozent. Das System lässt sich schrittweise von einer einfachen Excel-Übersicht bis hin zu datenbankgestützten Big-Data-Analysen einführen, in die auch Machine Generated Events wie z.B. Schwachstellen einbezogen werden. Damit können IT-Abteilungen mit wenig Aufwand erste Erfahrungen sammeln und die Lösung je nach Bedarf erweitern und verfeinern.

Zum Start empfiehlt es sich, die einzelnen Sicherheitsanforderungen im Unternehmen, zum Beispiel zur Content Security, Network Security oder Zugangskontrolle, zu gruppieren. In der Praxis kann dies innerhalb eines sogenannten Control Frameworks geschehen. Hierbei werden die Sicherheitsanforderungen über ein Control Backbone normalisiert und zusätzlich mit den regulativen Anforderungen sowie den Prozeduren des Betriebsmodells, in denen die Sicherheitsanforderungen umzusetzen sind, verknüpft.

Im nächsten Schritt erfolgt das Mapping dieser Sicherheitsanforderungen mit den Ergebnissen der implementierten Managementverfahren. Dazu gehören etwa Exception Management, Wirksamkeitsprüfungen, Risikoanalysen oder Sicherheitsvorfälle. Dadurch wird das Verbesserungspotential der einzelnen Sicherheitsanforderungen erkennbar. Falls zum Beispiel eine Firewall nicht ausreichend vor möglichen Gefahren schützt wird dies über einen Sicherheitsvorfall sichtbar oder ist ein Policy Statement nicht flächendeckend implementiert worden, kann dies durch ein Auditergebnis angezeigt werden. Ist die Umsetzung einer Sicherheitsanforderung aber aus technischen Gründen nicht möglich, zum Beispiel bei proprietären oder veralteten IT Systemen, gibt es eine Exception.

Excel-basierte Lösung

Nun werden in einer Excel-Tabelle die verschiedenen Sicherheitsanforderungen oder Controls in einer Spalte aufgelistet und in die entsprechenden ISMS-Bereiche wie Network Security, Physical Access, Remote Access, Patch Management, Backup, Securing Change Management, Device Life Cycle Management, IT Operations oder Application Development einsortiert. Das bedeutet, jeder ISMS-Bereich besteht aus ein bis mehreren Schutzmaßnahmen. Anschließend werden die Managementverfahren in die oberste Zeile geschrieben und mit jeder Schutzmaßnahme korreliert.

Bei einem Fehler oder Problem wie z.B. weiter oben aufgeführt zeigt diese Matrix mit Hilfe eines Punktesystems, in welchem Security-Bereich Verbesserungspotential besteht. Aus den entsprechenden Summen für alle Schutzmaßnahmen eines ISMS-Bereichs ergibt sich dann eine Prozentzahl, die als KPI dient.

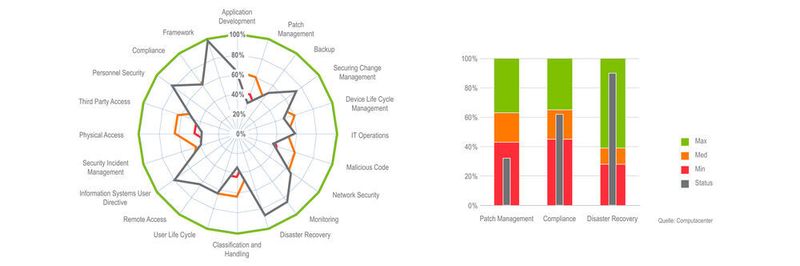

Die Kennzahlen jedes ISMS-Bereichs lassen sich als Balken- oder Spinnennetz-Diagramm darstellen. Beim Balkendiagramm lässt sich sofort für jeden Bereich erkennen, ob das Unternehmen hier ein hohes Security-Level (grüner Bereich), ein ausreichendes Level (gelber Bereich) oder ein mangelhaftes Sicherheitsniveau (roter Bereich) aufweist. Das Spinnennetz-Diagramm stellt in einer kompakteren Form dar, wo das Unternehmen ein gutes, ausreichendes oder schlechtes Sicherheitsniveau besitzt.

Im letzten Schritt wird aus allen Prozentzahlen ein Mittelwert gebildet. Dieser gibt den Sicherheitsstatus für das gesamte Unternehmen an. Mit Hilfe dieses KPI kann der Sicherheitsbeauftragte dem Vorstand nun auf einen Blick den aktuellen Sicherheitsstatus darlegen. Bei Bedarf steht dann eine Drill-down-Möglichkeit in die verschiedenen Security-Bereiche bis zu den einzelnen Schutzmaßnahmen zur Verfügung.

Notwendige Maßnahmen vermitteln

Schon diese einfache Methode zeigt, an welchen Stellen im Unternehmen die Managementverfahren nicht sauber konfiguriert oder Schutzmaßnahmen lückenhaft sind. Die Notwendigkeit, diese entsprechend zu optimieren, lässt sich anhand der Kennzahlen dem Management schnell und einfach vermitteln.

Dabei kann ein solches KPI-System mit wenig Aufwand installiert werden. Es empfiehlt sich dabei, anfangs die Managementverfahren und Security Controls auf einen bestimmten Anwendungsbereich zu reduzieren, etwa einem mit strengen Audits. So lassen sich auch die Schutzmaßnahmen eingrenzen, um sehr schnell erste Ergebnisse zu erhalten.

Für ein solch einfaches System sollten Unternehmen mit einem Aufwand von etwa zwanzig Tagen für das erste Konzept rechnen. Jeweils fünf bis zehn Tage sind für die Integration der internen und externen Policies sowie der einzelnen Managementverfahren für jeden Security-Bereich einzukalkulieren. Standardisierte Excel-Vorlagen mit vorkonfigurierten Berechnungsmethoden, die sich einfach anpassen lassen, erleichtern dabei die Einführung.

Hat sich das Kennzahlensystem bewährt, lässt es sich schrittweise in ein umfangreiches datenbankbasiertes Tool überführen. Damit sind auch komplexe Berechnungen mit Hilfe von Big Data-Analysen möglich. Dabei bleibt das KPI-System mit anderen wie ISO 27004 kompatibel. Doch eines sollte die IT-Abteilung dabei berücksichtigen: Mit zunehmender Komplexität und größerem Umfang wird das Kennzahlensystem zwar genauer, aber auch unübersichtlicher und schwerer verständlich. Dies kann die Kommunikation mit dem Management erschweren, da die Ergebnisse weniger nachvollziehbar sind. Trotzdem bleibt der IT-Abteilung auch dann ein wichtiger Vorteil: die Ermittlung einer Gesamt-KPI.

* Ralf Nemeyer ist Principal Consultant Secure Information bei Computacenter.

(ID:44236588)

:quality(80)/p7i.vogel.de/wcms/77/96/77965e389847a783a89d16ec537bbdfd/0127091202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d7/8ad77a356a43b3c02e85ce72e1f6c2c3/0127092578v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/14/d714ac0a936f45496f02ffb57415bef2/0127092564v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/19/1d1934d9186ce6069c917f0ec4b52751/0129652501v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/30/34/30342a01b707cd031089a6d56360e41c/0129495534v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/b5/afb53acb0b4d5f5e9a530bcb05955e38/0129543109v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/2d/12/2d126cbfb75d9abf36155c26074161d9/0129581148v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/32/db/32db04cde917090220c3ae1c95ba38d2/0129686939v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f7/7d/f77d84bf02341e583eeeebf21c83cf83/0129549300v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/76/c4/76c4fb4c615fdfbda2b123cd7700352f/0129488424v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/b1/efb1dc214240ce7ebf411b8d8a059a75/0128892977v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7a/51/7a51d905d808a02460533d637b082fa0/0128408277v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b1/9f/b19f3051a921c1675f978918eb036c8f/0128401345v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/63/a0/63a08ef8cf2f357846891924a0c362b5/0129422042v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/4c/9f4c8b769319bae704bc65017a4ada98/0129424999v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/1d/0c1d11fd4db504d22e5e49ede52d9f70/0128678308v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/1b/7b1b6408a02a8308f697aee84799029c/0128685819v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/f9/c6f9ca1f06e343a3a49c5f065438b451/0126593157v1.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/60/c3/60c36cdf3aea0/sysob-logo-weiss-auf-o.png)

:fill(fff,0)/p7i.vogel.de/companies/63/db/63dbd1915b7af/2023-fastlta-logo-square-positive.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/60/51/6051ee3ab9254/v2-screen-m.png)

:quality(80)/p7i.vogel.de/wcms/58/e4/58e4ec37256a808e104fecfc2005c59f/0127687373v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/48/f7/48f78b959c3f62d59ef36983c5c95d4f/0124034819v2.jpeg)