Anbieter zum Thema

1. SIEM ist zu komplex

Die relevanten Daten zu sammeln und sie mit ungleichen Technologien zu normalisieren bzw. zu korrelieren, um eine Gesamtübersicht zu erhalten, ist keine triviale Aufgabe. Meistens erwartet der Verkäufer des jeweiligen SIEM-Systems, dass der Kunde oder dessen Service-Anbieter den Großteil dieser Herausforderung übernimmt.

Um das „Datensammelmonster“ zu füttern, sind mehrere Stunden Zusammenarbeit mit den Systemadministratoren nötig. Sie leiten die Datenquellen so um, dass Informationen über Ereignisse direkt über die SIEM-Lösung laufen.

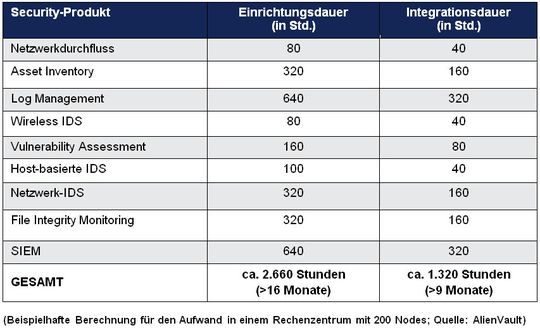

Technisch gesehen ist dies für ein einziges System nicht außerordentlich komplex, aber im großen Maßstab kann es sehr kompliziert werden. In manchen Fällen kann die Implementierung Monate dauern. Denn für eine aussagekräftige SIEM-Analyse sind folgende sicherheitsspezifischen Datenquellen notwendig:

- Netzwerkdurchfluss/Netzwerkanalyse,

- Asset Discovery/Inventory,

- Schwachstellenbewertung,

- Log Management,

- Wireless Intrusion Detection (WIDS),

- Host-basierte Intrusion Detection (HIDS),

- Netzwerkbasierte Intrusion Detection (NIDS),

- File Integrity Monitoring sowie

- alle netzwerk-, system- und applikationsspezifischen Ereignisse.

Die Integration dieser Daten in die SIEM-Lösung muss anschließend in mehreren Schritten durchgeführt werden. Wichtig sind dazu Security-Tools wie z.B. IDS, Schwachstellen-Scanner etc. Nach Evaluation, Auswahl und Kauf müssen die Lösungen implementiert und konfiguriert werden. Es folgen Feineinstellungen sowie die Integration dieser Quellen in das SIEM-System.

Der Nachteil: Management und Administration der Security-Tools erfolgt über andere Bedienoberflächen als die der SIEM-Lösung selbst, was größeren Administrationsaufwand bedeutet und dementsprechend mehr Zeit verschlingt. Dies führt uns zum zweiten Grund.

2. Die Implementierung dauert zu lange

Bei den meisten Unternehmen, die sich nach einer passenden SIEM-Lösung umsehen, läuft dieser Prozess mit einer hintergründigen Eile ab. Denn sie suchen Antworten – jetzt. Das Beantworten von Fragen wie „Was passiert in unserem Netzwerk?“, „Welche Bedrohungen benötigen meine Aufmerksamkeit?“ oder „Was könnte sich in unserem Audit kommende Woche als Problem erweisen?“ verlangt jedoch viel Geduld.

Das SIEM-System liefert erst nach vollständig abgeschlossener Integration Antworten, was meist erst Monate nach der Erstinstallation der Fall ist. Die vom Händler beworbene „Security Intelligence“ basiert auf Regeln für die Korrelation von Ereignissen. Diese sind nutzlos, solange nicht externe Datenquellen hinzugezogen und feinabgestimmt werden.

(ID:39035540)

:quality(80)/p7i.vogel.de/wcms/77/96/77965e389847a783a89d16ec537bbdfd/0127091202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d7/8ad77a356a43b3c02e85ce72e1f6c2c3/0127092578v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/14/d714ac0a936f45496f02ffb57415bef2/0127092564v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/49/68/4968cfb619f90613cca8ba77511df54d/0129472744v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ae/94/ae94d62bde4caa8391c5046a3a14e0c6/0129591098v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/3f/82/3f8217982544220806e570c54f4777ac/0129435794v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0f/ce/0fce7e5966d735b98a26a524b389bb40/0129086020v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e7/7b/e77bf6c5803f6bf0972ecb45ca289c51/0129348911v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/da/2c/da2c5cde907a3ea7ab1e1d3f5034a611/0129300487v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/09/00/09000405d20add869ef4d66901a6cef4/0129520873v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6e/df/6edf77fff0987819b75ea015d2077a91/0128109744v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/da/cd/dacd0e89cad4438353a1e68ce241ee08/0129347964v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/23/55/235504bbda4efcf043fbef7c7acc23d3/0129423267v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/63/a0/63a08ef8cf2f357846891924a0c362b5/0129422042v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/4c/9f4c8b769319bae704bc65017a4ada98/0129424999v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/db/f1dbe322f0469f58d749a8d7439e02aa/0129455085v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/25/00/2500a7b46c366256ba5c7b9512f957df/0129482442v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/1d/0c1d11fd4db504d22e5e49ede52d9f70/0128678308v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/1b/7b1b6408a02a8308f697aee84799029c/0128685819v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/f9/c6f9ca1f06e343a3a49c5f065438b451/0126593157v1.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/60/c3/60c36cdf3aea0/sysob-logo-weiss-auf-o.png)

:fill(fff,0)/p7i.vogel.de/companies/68/2d/682dd583dcc4c/fsas-afc-horizontal-2-positive-rgb-nov24.png)

:fill(fff,0)/p7i.vogel.de/companies/60/51/6051ee3ab9254/v2-screen-m.png)

:quality(80)/p7i.vogel.de/wcms/a8/f8/a8f839b6d6fc54f14228abb8e4984e8c/0123871625v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/57/ee/57eedd11c2043e71aadc1828a06e3063/0124267466v2.jpeg)